LUPA PASSWORD ADMINISTRATOR, itu yang sering terjadi kepada kita, kalangan masyarakat yang sudah lama menggunakan OS Windows XP, oleh karen itu kemarin saya sempet kepikiran untuk menulis artikel mengenai cara untuk membobol password Administrator dari Windows XP, Memang kedengarannya sedikit nakal, namun ini diperuntukkan untuk hal-hal yang baik saja, jangan digunakan untuk hal-hal yang tidak baik ya :), ho...ho...ho...

1) Untuk yang lupa password user (bukan administrator) bisa gunakan cara ini

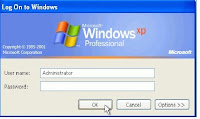

Apabila Accountnya User dan bukan Administrator, pada menu login seperti pada gambar dibawah ini, tekan

Ctrl+Alt+Del 2 kali sehingga muncul kotak pengisian nama user dan password. Isi kolom nama user dengan

administrator passwordnya biarkan kosong dan login.

2) Untuk yang lupa password untuk administratornya,

ada banyak cara juga yang bisa digunakan untuk mendapatkan kembali akses ke komputer yang tidak diketahui passwordnya. Cara yang akan di bahas di sini adalah cara yang lebih mudah yang memungkinkan kita mereset atau mengganti password administrator. Alat bantunya adalah software gratisan.

Program ini bisa Anda download

DISINI.

Program ini berupa file paket dalam bentuk iso untuk CD (cd040818.zip) dan juga file binary (bd040818.zip) untuk disket serta driver SCSI (sc040818.zip). Anda bisa memburn file cd040818.iso dengan software seperti Nero (yang saya gunakan) atau software burner CD lainnya. (Baca dokumentasi software burner nda untuk melihat bagaimana membuat CD berdasarkan file .iso.)

Setelah CD selesai di-burn, kini Anda bisa menggunakannya untuk mereset password komputer dengan sistem operasi NT, XP atau 2003 yang terproteksi password

Berikut adalah tahapan yang dilakukan:

- Masukkan CD yang telah disiapkan ke dalam komputer yang hendak di-crack. Anda harus mempunyai akses fisik ke komputer bersangkutan

- Restart komputernya agar melakukan booting melalui CD.

- Tentukan partisi dimana lokasi system windows berada.

- Tentukan lokasi directory dimana system berada.

- Tindakan reset password atau edit registry.

- Tulis perubahan ke disk.

- Keluarkan CD dan reboot komputer.

- Anda sudah bisa login ke komputer dengan password baru.

Perhatikan detail dan langkah-langkah yang telah disebutkan sebelumnya:

Saat komputer melakukan booting melalui CD yang telah dibuat, Anda akan melihat startup yang mirip dengan sistem operasi linux karena ini memang linux! (gambar 27-1). Startup linux ini juga akan menjalankan driver-driver yang diperlukan seperti disk dan termasuk module yang akan mengenali file system NTFS-nya windows.

Setelah proses loading selesai, Anda akan melihat partisi NTFS yang ditampilkan oleh program ini. Jika terdapat beberapa partisi, misalkan komputer yang hendak di-crack terdapat beberapa sistem operasi, maka Anda harus menentukan partisi mana lokasi dan sistem windows yang hendak Anda crack.

Dalam contoh ini, terlihat hanya satu partisi (1) di dalam komputer tersebut dan karena itu, saya memilih angka 1 pada pilihan (2) dan menekan tombol Enter (Gambar 27-2).

Langkah kedua adalah memilih lokasi dan file registry. File registry umumnya terletak pada:

• Winnt35/system32/config untuk NT 3.51

• Winnt/system32/config untuk NT 4 dan Windows 2000

• Windows/system32/config untuk Windows XP dan 2003

Karena dalam percobaan ini saya menggunakan windows XP dan juga menggunakan directory default, maka saya memasukkan /windows/system32/conflg atau bisa langsung menekan tombol Enter karena sama dengan nilai default yang ditunjukkan dalam tanda kurung siku, yaitu [WINDOWS/system32/config] (Gambar 27-3).

Jangan bingung dengan karakter slash dan backslash yang digunakan karena ini hanyalah perbedaan konsep penunjukan antara windows dan linux dan ingat, saat ini kita sedang berada pada lingkungan linux.

Setelah memasukkan lokasi directory registry dengan benar, maka Anda akan melihat file-file yang terdapat pada directory tersebut. Selanjutnya, anda mempunyai tiga pilihan yaitu

1: mereset password yang akan kita gunakan,

2: menset recovery console yang memungkmnkan kita menjalankan recovery console tanpa password (saya belum pernah mencobanya) dan pilihan terakhir yaitu

q: untuk selesai (Gambar 27-4).

Sebenarnya masih terdapat sebuah bagian lagi, yaitu Anda bisa mengedit registry secara langsung dengan memasukkan lokasi registry secara lengkap yang dipisahkan oleh spasi (bukan tanda /). Untuk kali ini, saya akan menekan tombol Enter atau dengan kata lain memilih pilihan default yang ditampilkan dalam tanda kurung siku [1], yaitu pilihan untuk mereset password.

Setelah memilih pilihan 1, akan ditampilkan beberapa pilihan lanjutan yaitu Edit user data and password (ini yang kita butuhkan saat ini), Syskey status & change, RecoveryConsole Settings, Registry Editor dan Quit. Untuk kali ini pilihlah nomor 1 untuk melakukan password reset.

Setelah memilih pilihan 1 untuk mereset password, program ini akan menampilkan semua user account yang terdapat dalam komputer tersebut. Terlihat bahwa komputer yang saya gunakan terdapat 5 user account yaitu Administrator, Guest yang non-aktif, HelpAssistant yang juga non-aktif, LabXP serta yang terakhir SUPPORT_388945a0 yang juga non-aktif (Gambar 27-5). Account support ini digunakan secara internal oleh windows jadi jangan kaget karena Anda merasa tidak pernah membuatnya.

User account yang ditampilkan terkadang agak aneh, misalkan user Administrator yang sebenarnya tidak ada atau bahkan terkadang account LabXP ini tampak di-disable atau locked padahal sebenarnya tidak demikian. Beberapa kali percobaan dengan komputer yang berbeda menghasilkan informasi yang sama tapi Anda tidak perlu khawatir karena program ini pada dasarnya bekerja dengan sangat baik.

Untuk pilihan kali ini, saya tidak menggunakan pilihan default dengan menekan tombol enter tapi mengetikkan nama account LabXP. Selain memasukkan nama account, Anda juga bisa memasukkan RID-nya yaitu O3eb. RID atau Relative Identifier adalah identifikasi yang membedakan user account dalam komputer. Sebenarnya, komputer selalu menggunakan RID dan tidak pernah menggunakan “nama”. Ketika Anda memasukkan “nama”, maka “nama” tersebut akan di konversikan menjadi RID oleh komputer.

Setelah menentukan username yang hendak dirubah, Anda akan diminta untuk memasukkan password yang baru untuk username tersebut. Anda tidak bisa mengetahui password yang lama karena program ini bukan untuk mengcrack tapi me-reset!! Yang perlu diperhatikan lagi di sini adalah sangat disarankan agar Anda mengosongkan password baru ini dengan memasukkan karakter * (Gambar 27-6).

Saya pernah mengalami beberapa kali masalah ketika memasukkan password baru dengan huruf-huruf dan angka. Saya pikir, mungkin karena alasan itulah kenapa program ini lebih merekomendasikan anda mengosongkan password yang baru ini. Tentunya rekomendasi ini atas pertimbangan suatu alasan yang kuat bukan?

Setelah memasukkan password yang baru, Anda akan diminta untuk melakukan konfirmasi. Jawablah dengan angka “y” dan tekan Enter (gambar 27-7).

Apa yang anda kerjakan pada dasarnya sudah selesai semua. Kini tinggal keluar dari program dengan memilih ! kemudian q dan konfirmasikan sekali lagi dengan menjawab y pada pertanyaan About to write file(s) back! Do it ? [n] (Gambar 27-8).

Restart komputer anda setelah proses penulisan selesai dilakukan. Setelah restart jangan kaget dengan proses checking file system yang dilakukan oleh komputer karena ini adalah langkah normal (gambar 27-9). Setelah proses checking selesai, Anda bisa menggunakan password baru untuk account yang telah dirubah. Mudah kan?

Nah…Selamat, anda sekarang sudah bisa LOGIN lagi…

Jika ada yang ingin ditambahkan silahkan posting di komentar. Semoga bermanfaat

Sumber : http://zedkha.wordpress.com/2009/07/10/cara-membobol-password-administrator-windows/( yang sudah di edit)